Akhirnya hadir! VMware akhirnya memungkinkan Anda memanfaatkan Azure AD sebagai Penyedia Identitas (IdP) utama. Hari ini, kita akan membahas langkah-langkah untuk menyiapkan Integrasi SSO VMware vCenter dengan Azure AD (ID Entra). Menggunakan Azure AD sebagai IdP memungkinkan Anda untuk memiliki vCenter dalam cakupan kebijakan akses bersyarat serta metode autentikasi asli Azure AD seperti Windows Hello for Business atau kunci keamanan Fido2.

Untuk tujuan artikel ini, saya akan menggunakan Portal Azure AD, bukan portal Entra ID.

Daftar isi

Persyaratan

Agar ini dapat berfungsi, ada beberapa persyaratan/prasyarat yang diperlukan agar Anda dapat berhasil menggunakan Azure AD sebagai Penyedia Identitas. Mari kita bahas persyaratan tersebut sekarang.

- Peran Administrator VMware

- VMware vCenter 8.0 U2 atau yang lebih baru

- VMware Identity Services dari Galeri Aplikasi Azure Enterprise

- Peran Administrator Aplikasi Azure atau Administrator Global

- Cakupan Pendaftaran Aplikasi Azure dengan OpenID Connect (OIDC)

- Titik akhir vCenter yang dapat diakses publik (Kami akan menggunakan Proxy Aplikasi Azure untuk ini)

- Grup atau pengguna yang akan disinkronkan ke vCenter

Buat Pendaftaran Aplikasi OIDC Azure AD

Seperti yang disebutkan dalam prasyarat, Anda perlu membuat pendaftaran aplikasi di Azure AD sehingga Anda dapat menggunakannya sebagai titik akhir autentikasi. Aplikasi ini perlu memiliki openidizin API, jadi mari kita bahas cara menyiapkannya sekarang.

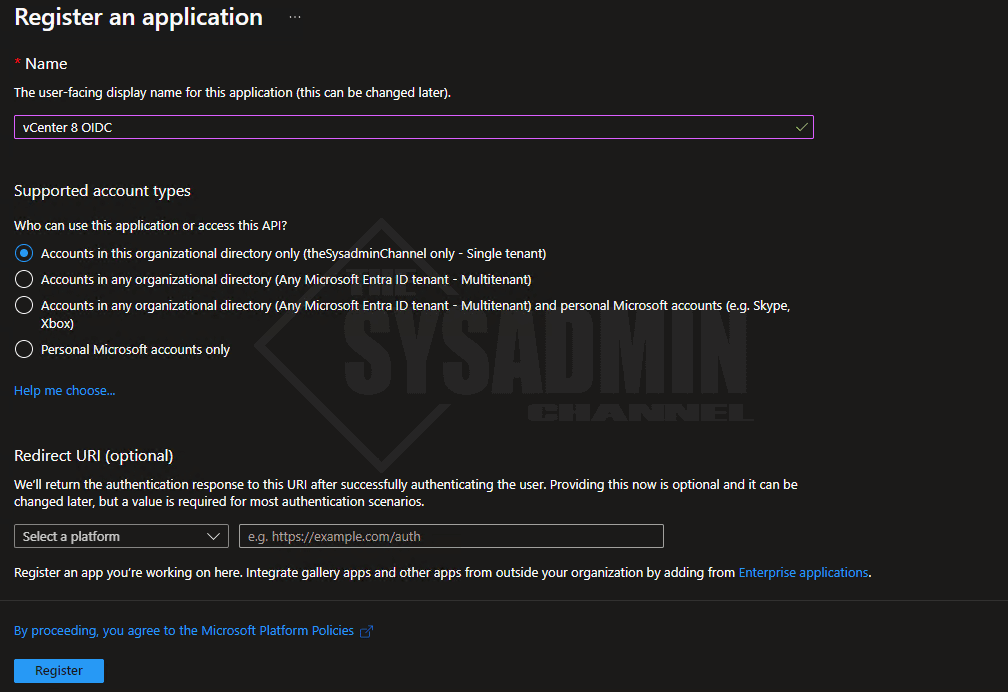

Dalam Azure AD:

- Navigasi ke Pendaftaran Aplikasi → Pendaftaran Baru

- Beri nama aplikasi: vCenter 8 OIDC

- Biarkan direktori Organisasi ke Penyewa Tunggal

- Biarkan Redirect URI kosong untuk saat ini

- Klik Daftar untuk membuat aplikasi

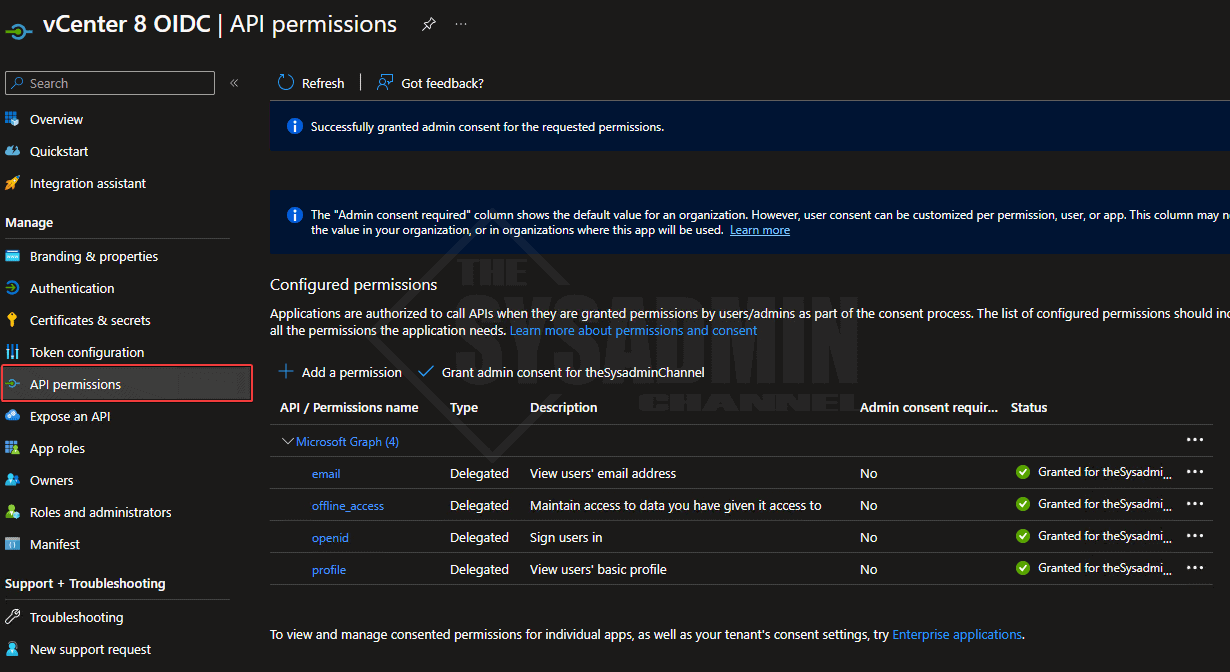

Berikutnya, kita ingin menambahkan izin API sehingga kita dapat menghubungkan aplikasi Azure ini ke vCenter.

Di dalam Aplikasi OIDC vCenter 8:

- Navigasi ke Izin API

- Pilih Tambahkan izin

- Pilih Microsoft Graph → Delegated → aktifkan 4 yang tercantum di bawah ini

- Berikan Persetujuan untuk tindakan yang baik

Biarkan tab ini terbuka untuk saat ini, kami akan membahasnya lagi nanti.

Konfigurasi Sumber Identitas vCenter

Kini kita selangkah lebih maju setelah membuat aplikasi OIDC. Selanjutnya, kita perlu mengonfigurasi vCenter itu sendiri sehingga kita dapat mengubah Penyedia Identitas dari penyedia lokal tertanam ke Azure AD.

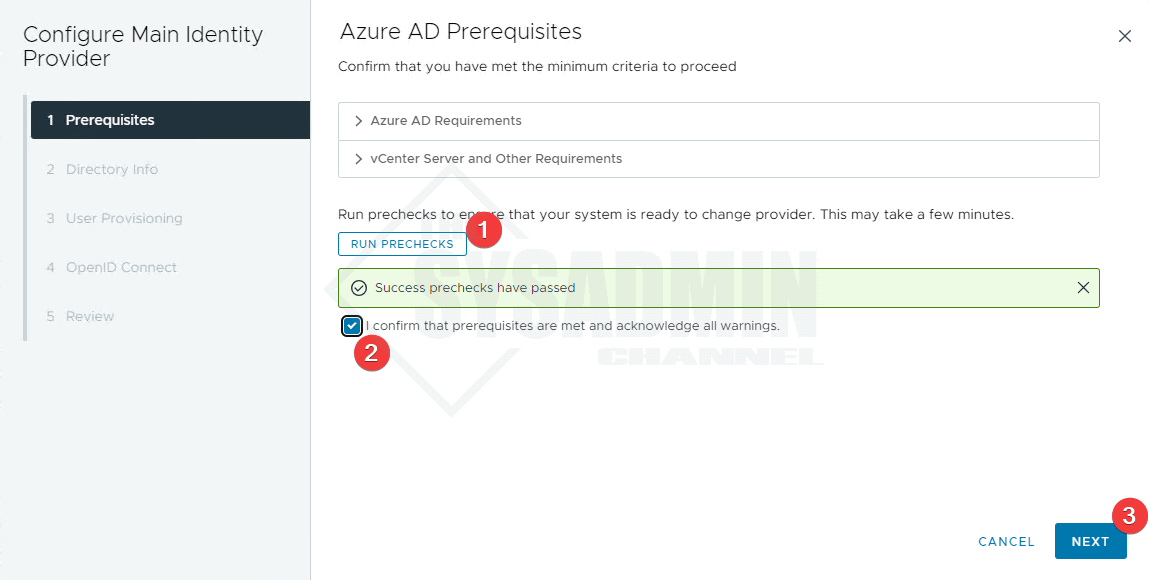

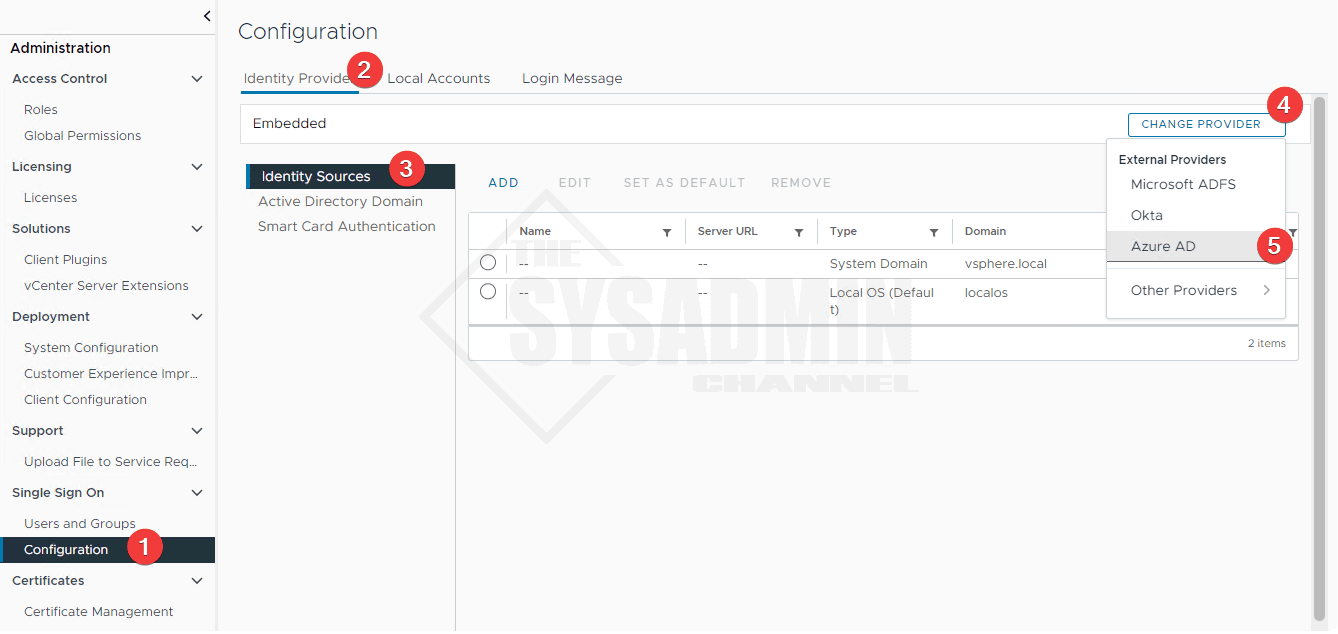

Di dalam vCenter Server:

- Masuk ke vCenter 8 menggunakan [email protected] karena kami tidak memiliki penyedia lain yang tersedia

- Navigasi ke Administrasi → masuk tunggal → konfigurasi → Penyedia Identitas → Sumber Identitas

- Klik Ubah Penyedia → Azure AD

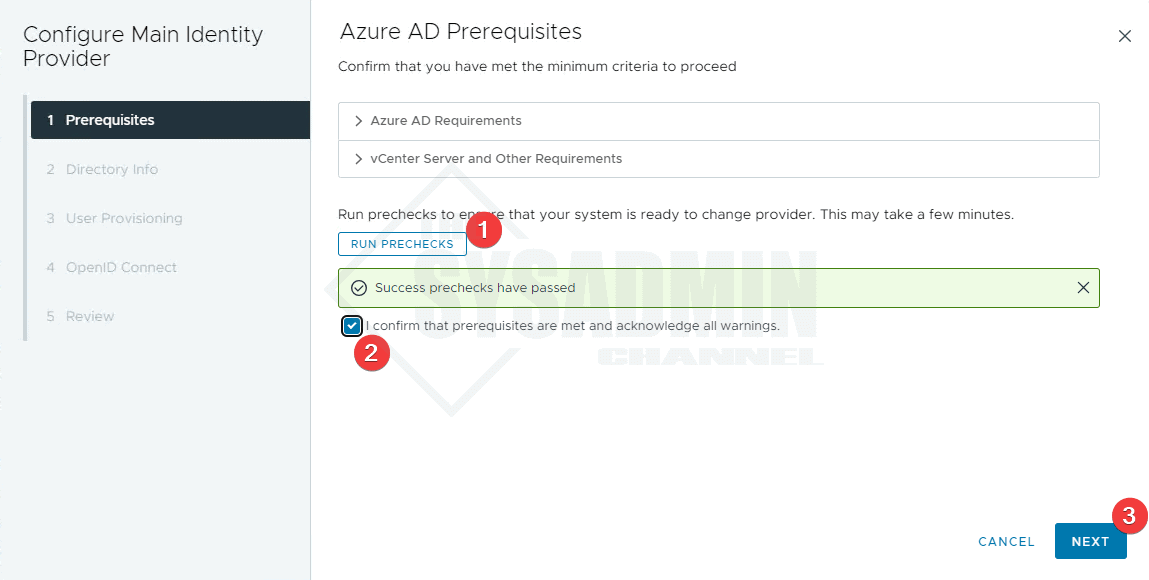

- Selanjutnya, klik jalankan pra-pemeriksaan

- Centang kotak untuk konfirmasi

- Klik Berikutnya

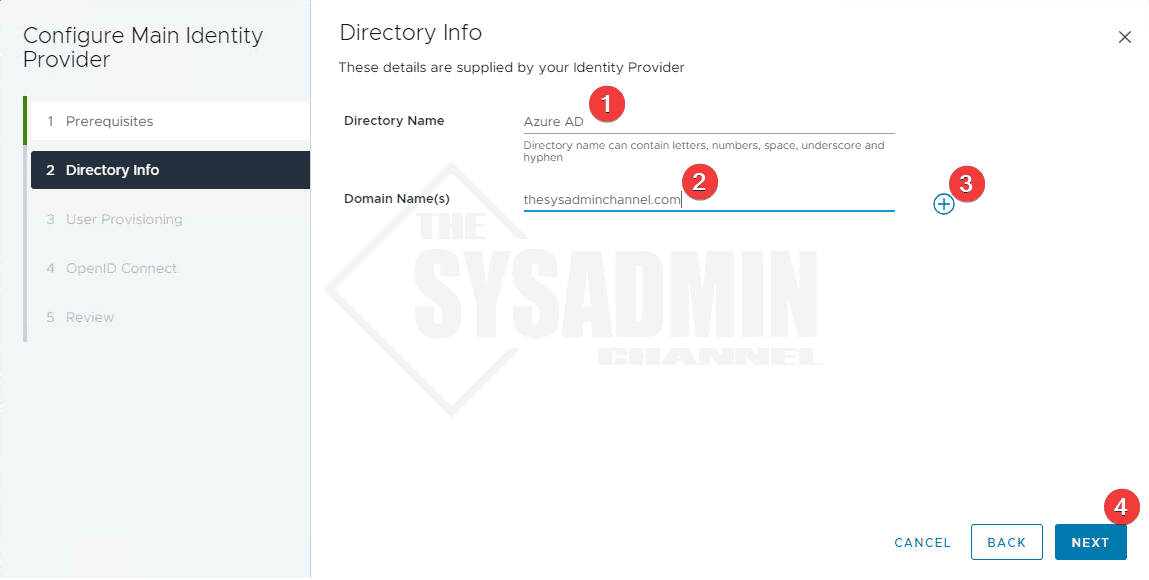

- Di bawah Nama Direktori masukkan Azure AD

- Masukkan domain dan klik “+” untuk menambahkannya

- Jika Anda memiliki beberapa sufiks UPN, tambahkan nama domainnya di sini.

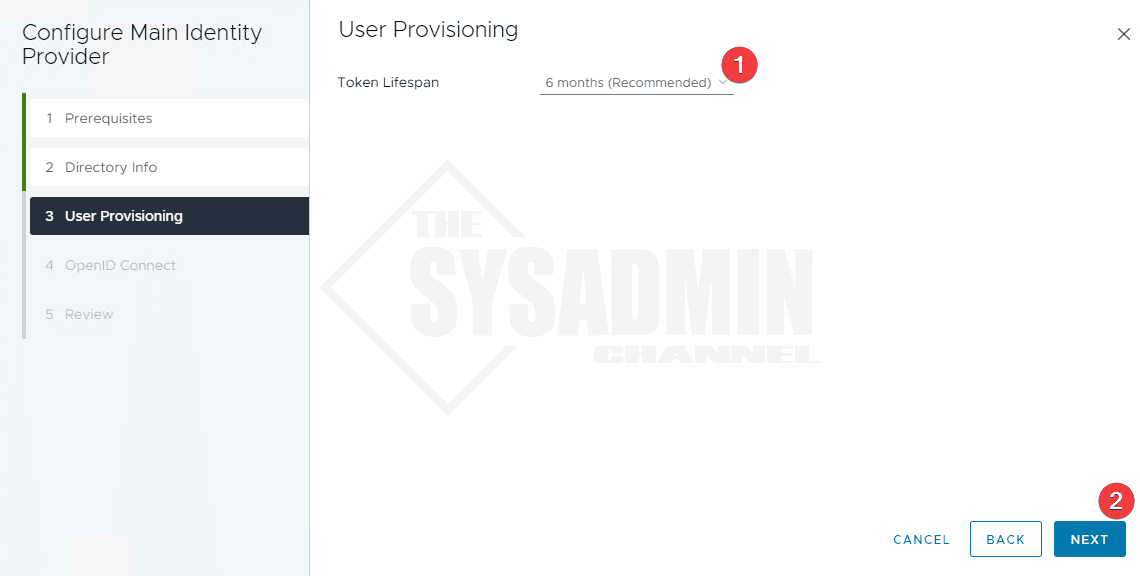

- Mengatur masa pakai token

Sebelumnya saya sebutkan untuk membiarkan tab tetap terbuka karena kita akan membutuhkannya nanti. Sekarang saatnya kita akan menggunakannya.

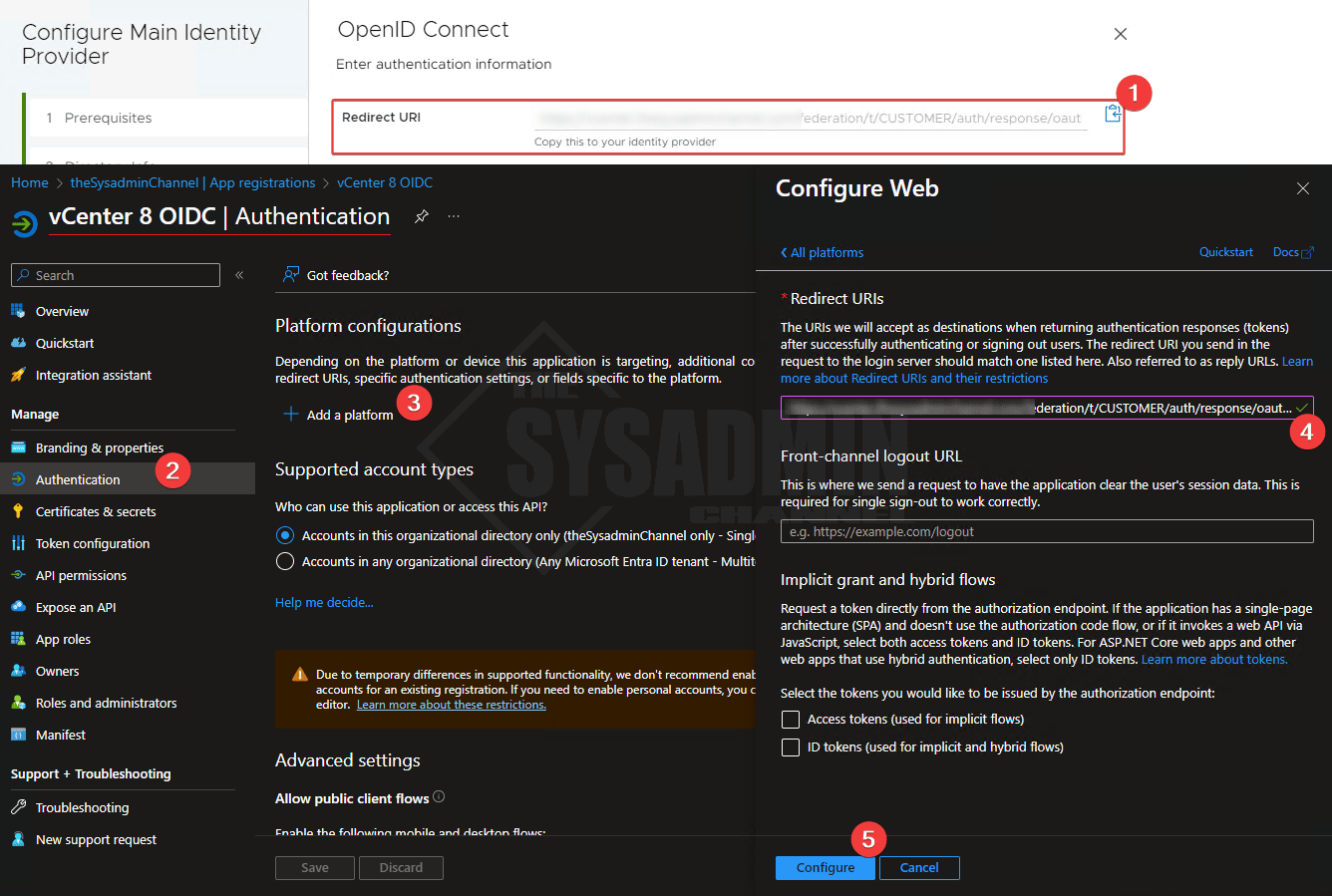

- Salin URI pengalihan dari wizard vCenter

- Navigasi kembali ke aplikasi vCenter 8 OIDC → tab Autentikasi

- Tambahkan platform → Pilih Web

- Tempel URI Pengalihan ke URI pengalihan di aplikasi Azure

- Klik konfigurasikan

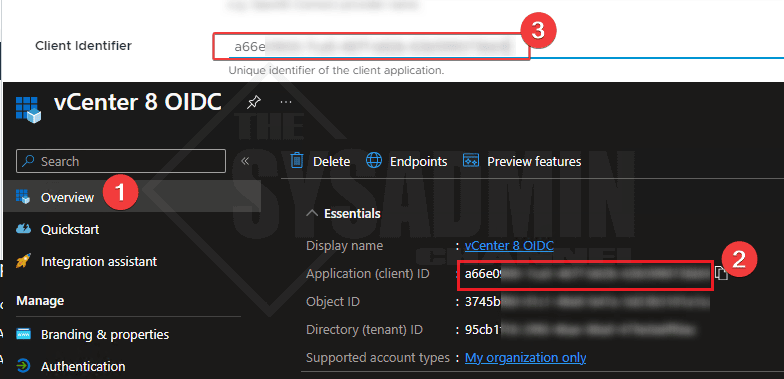

- Salin AppId (ClientId) dari aplikasi Azure OIDC dan tempel ke pengenal klien di vCenter

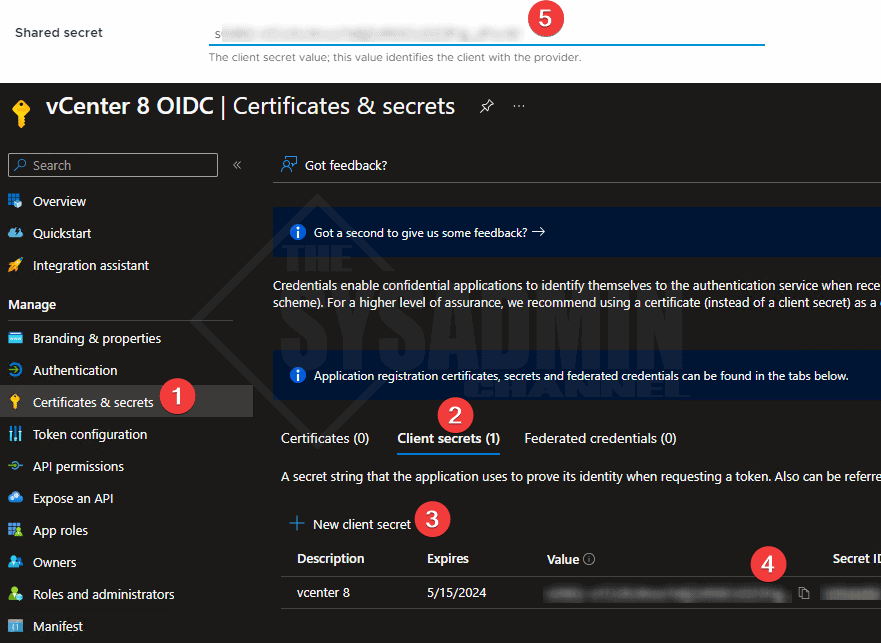

- Buat rahasia dan tempel di vCenter

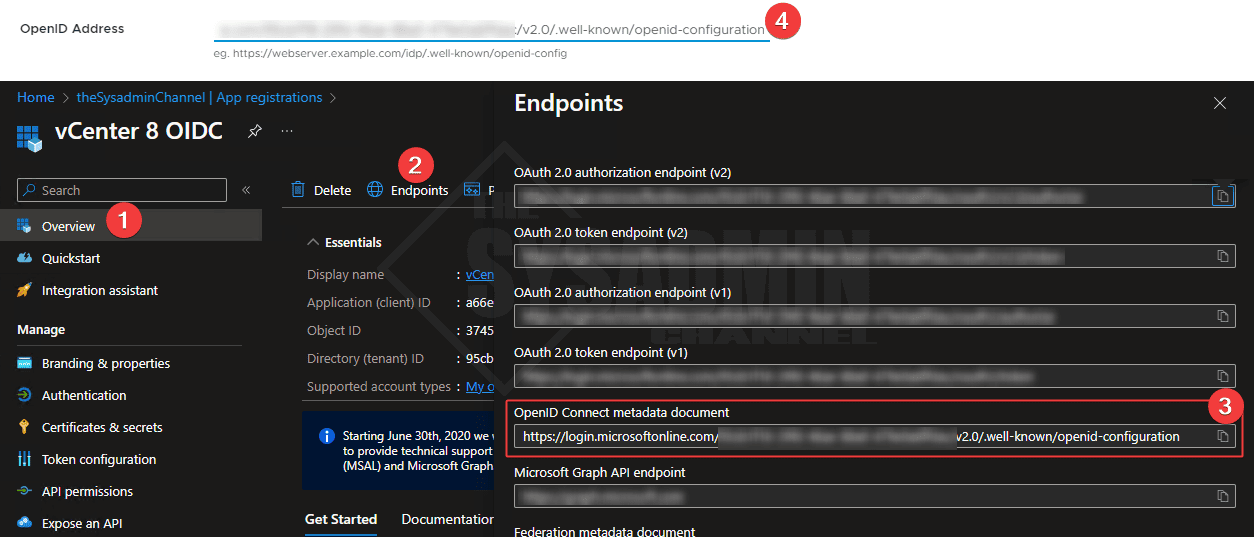

- Di halaman ikhtisar Aplikasi OIDC

- Klik pada Titik Akhir

- Salin URL dokumen metadata OpenID Connect dan tempel di vCenter

- Tinjau konfigurasi dan lanjutkan

Menyiapkan Proksi Aplikasi Azure

Salah satu persyaratan untuk menggunakan Azure AD sebagai sumber Identitas adalah memastikan kami dapat mengakses vCenter dari Azure secara publik. Saya BUKAN penggemar mengekspos jaringan Anda dan membuat lubang di firewall Anda, jadi kami akan menggunakan cara terbaik berikutnya. Untuk memenuhi persyaratan ini, kami akan menggunakan proksi aplikasi Azure yang akan menerbitkan titik akhir yang berada di belakang Azure.

Idenya adalah kita akan menggunakan titik akhir publik proksi aplikasi untuk merutekan ke titik akhir internal sehingga Azure dapat berkomunikasi dengan vCenter di tempat. Proksi aplikasi mengharuskan Anda menginstal layanan konektor di server lokal yang memiliki jalur pandang ke server vCenter Anda. Saya sarankan Anda menginstal agen proksi aplikasi di 2 mesin sehingga Anda dapat memiliki semacam redundansi saat Anda perlu melakukan pemeliharaan pada server.

Sekarang mari kita bahas pengaturannya.

Di Azure AD, buka tab BARU:

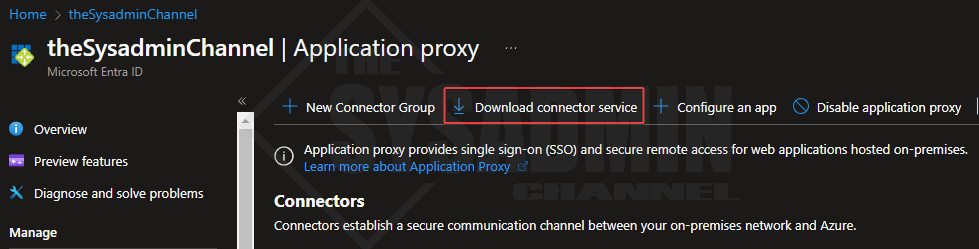

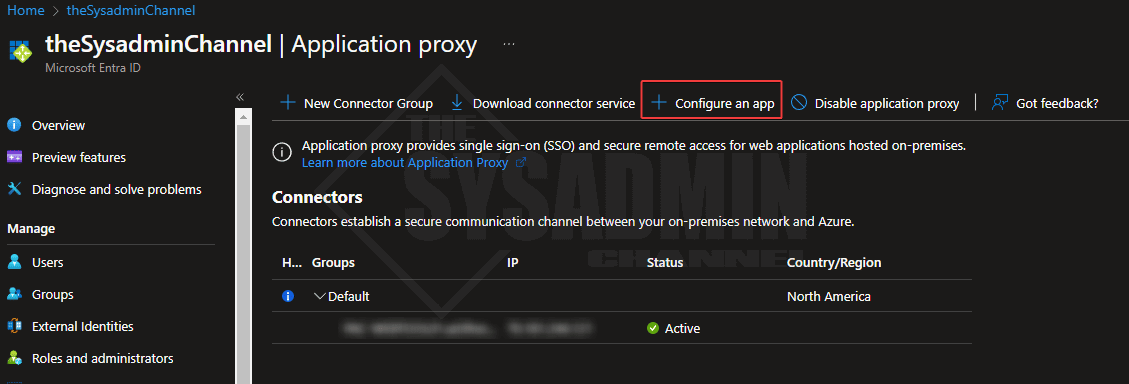

- Navigasi ke Azure AD → Proksi Aplikasi

- Unduh dan instal layanan konektor

Instalasinya cukup mudah, jadi instal di 2 komputer dan kembali ke portal Azure.

Setelah konektor terpasang, Anda akan melihat nama host dan IP publik muncul di bagian proksi Azure. Dari sini, klik konfigurasikan aplikasi .

Berikutnya Anda akan dibawa ke pengaturan konfigurasi proksi aplikasi.

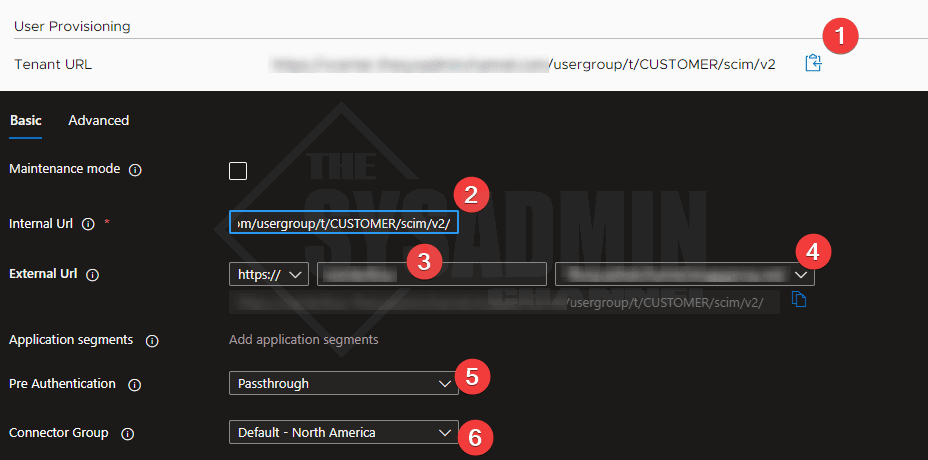

- Salin URL Penyewa vCenter dan tempel ke bidang URL Internal proxy aplikasi

- Pastikan dropdown diatur ke https://

- Masukkan nama untuk proxy aplikasi Anda (vcenter8appproxy atau yang serupa juga bisa)

- Tetapkan domain drop ke yang mana pun yang masuk akal bagi Anda. Membiarkan default tidak masalah

- Tetapkan metode pra-autentikasi ke passthrough

- Atur grup konektor sebagaimana mestinya. Jika Anda memiliki beberapa grup konektor, pastikan grup tersebut diatur pada bilah Proksi Aplikasi DAN pengaturan aplikasi Perusahaan

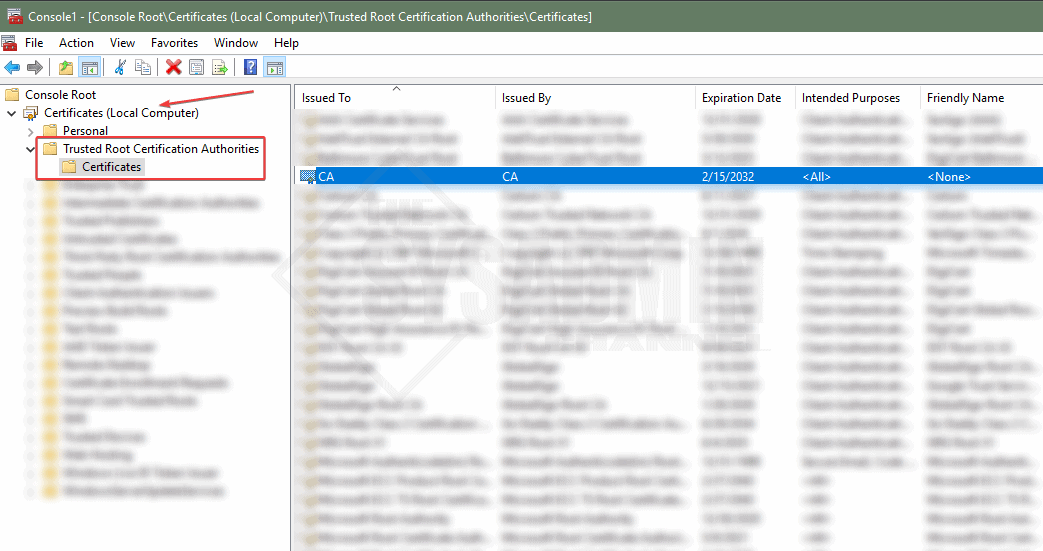

Mempercayai Sertifikat Root vCenter pada Mesin Layanan Konektor

Jika Anda menggunakan sertifikat tepercaya publik untuk vCenter, Anda dapat melewati bagian ini. Namun, jika Anda menggunakan sertifikat bawaan yang sudah dimuat sebelumnya dengan vCenter, Anda perlu melakukan ini. Cara mudah untuk mengetahuinya adalah dengan membuka URL vCenter Anda dan jika Anda mendapatkan Your connection is not private , berarti Anda tidak menggunakan sertifikat tepercaya.

Mari kita kembali ke mesin tempat Anda memasang konektor layanan karena di sanalah kita perlu agar sertifikat dapat dipercaya. Langkah-langkah ini perlu dilakukan pada SETIAP server yang memiliki agen konektor.

Pada tab BARU:

- Navigasi ke https://<url vcenter Anda>/certs/download.zip

- Klik kanan dan simpan sebagai file zip

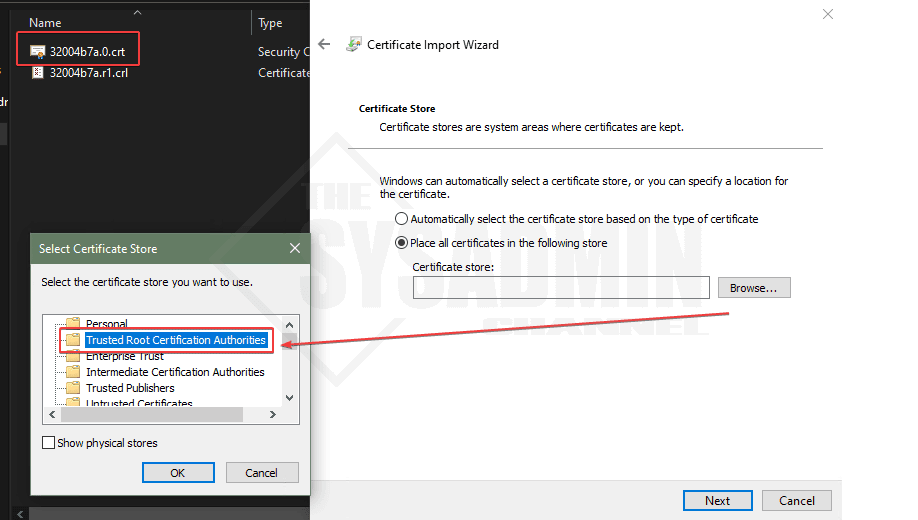

- Buka file zip → sertifikat → menang

- Klik dua kali pada file crt untuk menginstalnya di mesin lokal

- Instal di bawah konteks mesin lokal

- Tempatkan di bawah Otoritas Sertifikasi Root Tepercaya

- Anda dapat memverifikasi ini dengan membuka mmc.exe di mesin konektor layanan

- Sertifikat → Mesin lokal → Otoritas sertifikasi root tepercaya

- Melihat sertifikat CA di sana

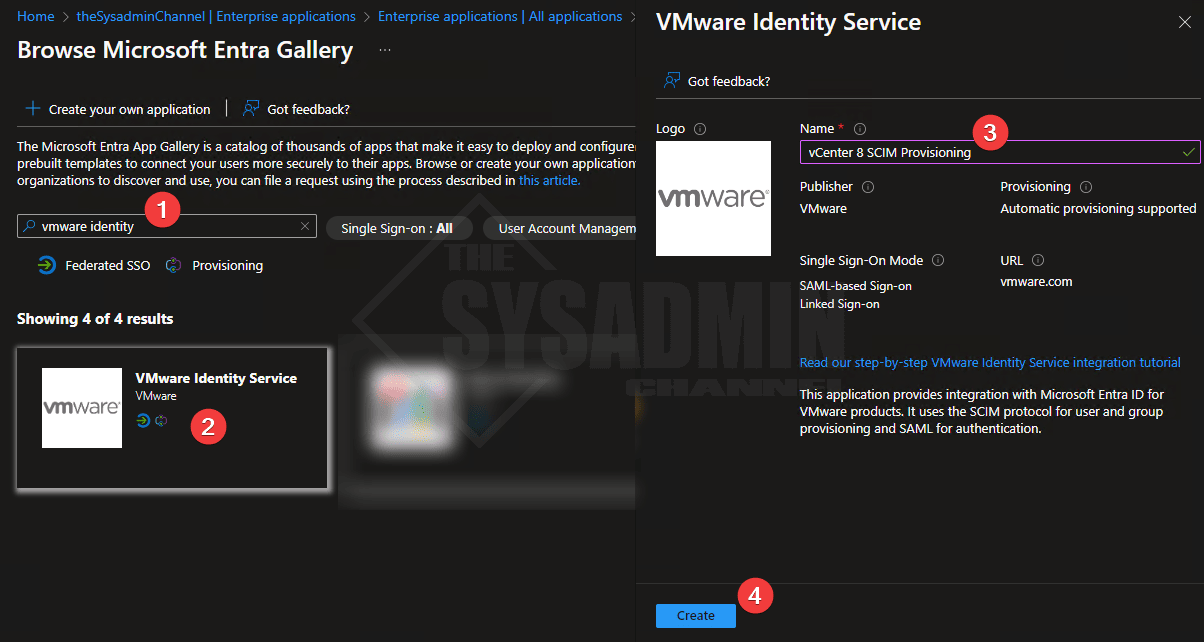

Buat Aplikasi Layanan Identitas VMware dari Galeri

Berikutnya pada daftar, kita perlu membuat aplikasi VMware Identity Service dari galeri Aplikasi Azure untuk memungkinkan kita menggunakan penyediaan SCIM.

Di dalam Azure AD pada tab BARU:

- Navigasi ke Aplikasi Perusahaan → Aplikasi Baru

- Tautan Langsung: https://portal.azure.com/#view/Microsoft_AAD_IAM/AppGalleryBladeV2

- Cari “VMware Identity” untuk menginstal Layanan VMware Identity

- Beri nama Penyediaan SCIM vCenter 8

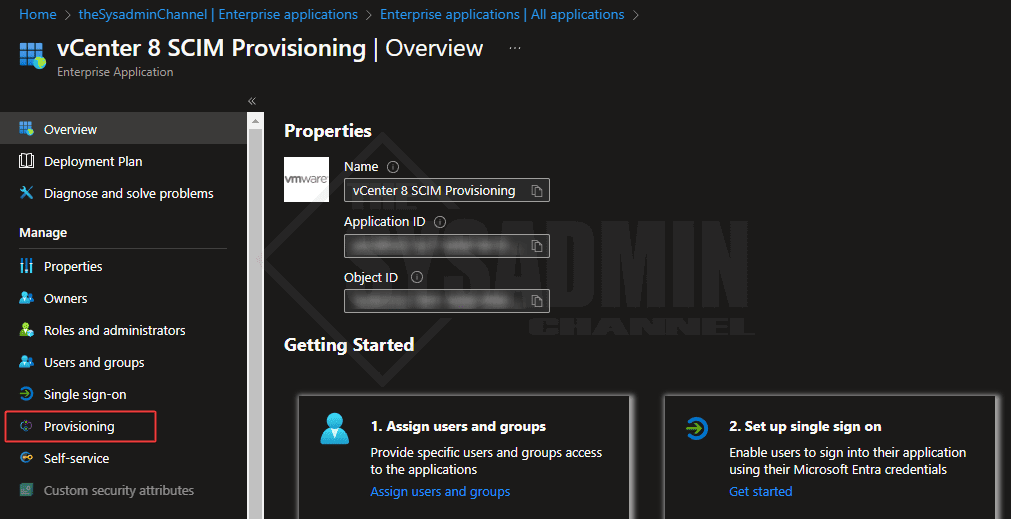

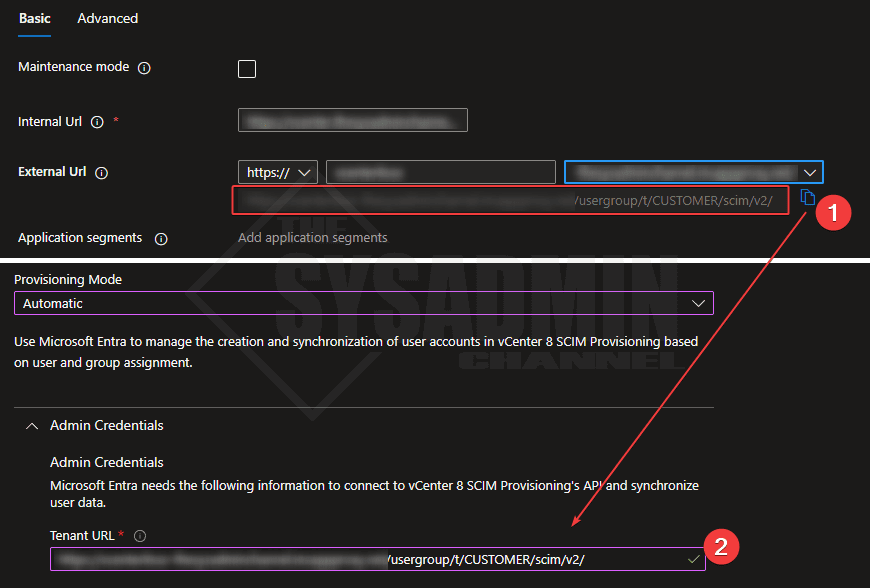

Menyiapkan Penyediaan untuk Menyinkronkan Pengguna ke vCenter

Di sinilah karet bersentuhan dengan jalan dan kita akhirnya dapat mulai menyinkronkan pengguna dari Azure AD ke vCenter.

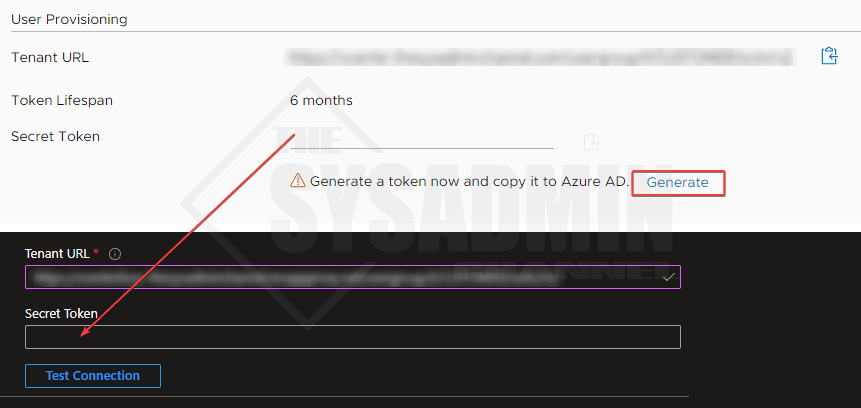

- Navigasi ke Aplikasi Perusahaan → Penyediaan SCIM vCenter 8 → Penyediaan

- Klik Provisioning dan atur mode ke otomatis

- Salin URL Eksternal dari proksi aplikasi Azure dan tempel di sini di bawah URL Penyewa

- Buat rahasia dari konfigurasi vCenter 8 dan tempel di sini di bawah Token Rahasia

- Klik Uji Koneksi . Jika semuanya dikonfigurasi dengan benar, seharusnya berfungsi.

- Simpan konfigurasi

Setelah pengaturan disimpan, segarkan tab tersebut sehingga pengaturan lainnya dapat diterapkan. Pilihan lainnya adalah menutup blade dan kembali ke bagian penyediaan.

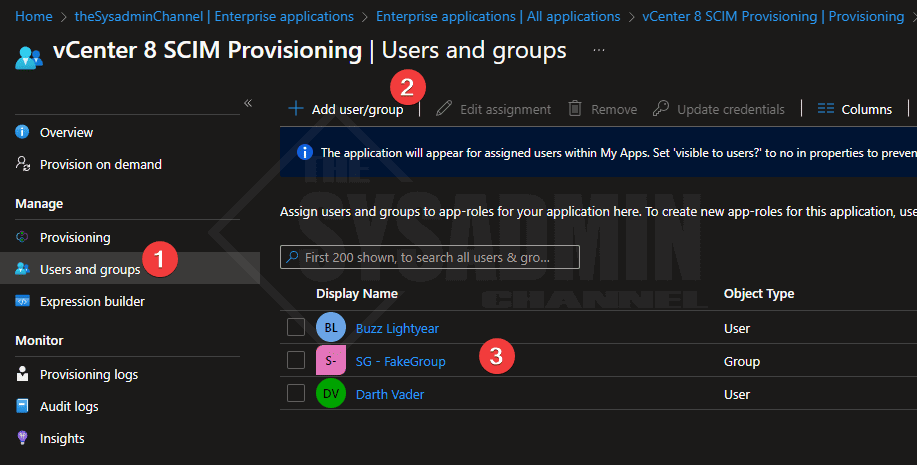

- Dari sini dalam bilah penyediaan → Pengguna dan grup

- Tetapkan pengguna dan/atau grup yang ingin Anda sinkronkan ke vCenter

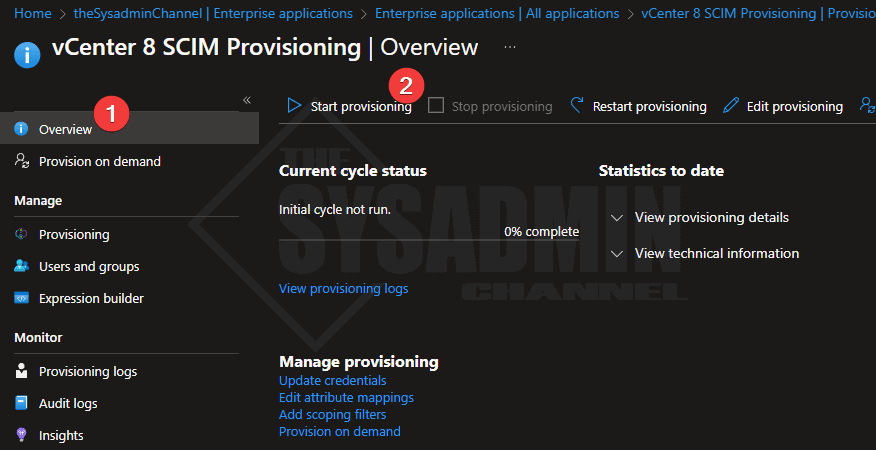

Setelah kita puas dengan pengguna dan/atau grup yang ingin kita tambahkan, kita perlu memulai siklus penyediaan sehingga objek dapat disinkronkan ke vCenter 8.

- Buka halaman ikhtisar

- Klik mulai penyediaan untuk memulai mesin sinkronisasi

Mengintegrasikan Izin untuk VMware vCenter

Pada titik ini, Anda seharusnya sudah menyinkronkan pengguna dan/atau grup ke VMware vCenter 8. Langkah terakhir di sini adalah menambahkan pengguna ini ke izin yang ingin Anda berikan. VMware telah mendokumentasikan langkah-langkah ini dengan cukup baik sehingga Anda dapat mencarinya dengan cepat. Namun, kami akan melakukan tinjauan singkat untuk memastikan bahwa kami telah menambahkan pengguna ke peran admin sehingga kami dapat mengelola vCenter dan semua sumber dayanya.

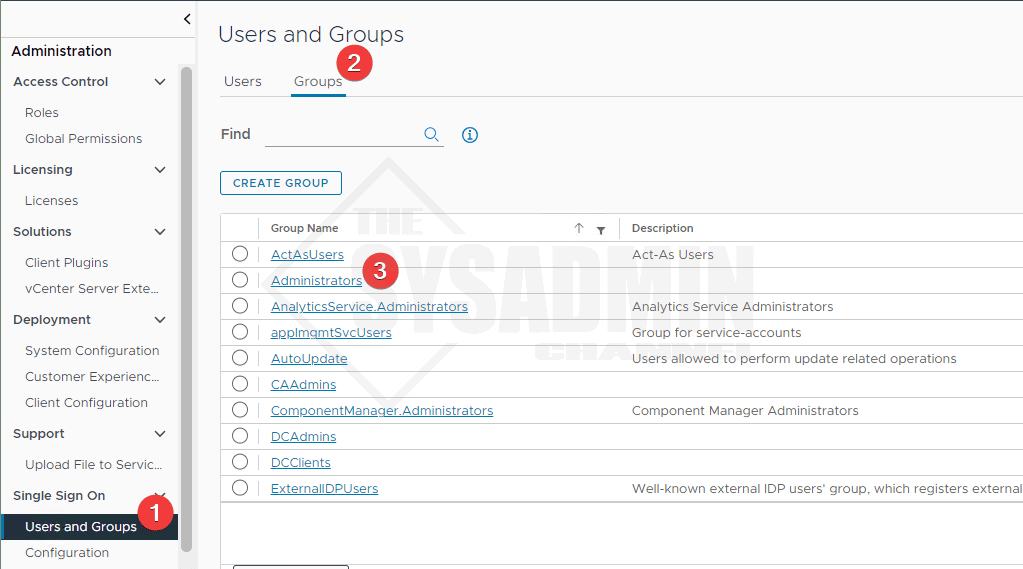

Dalam UI vCenter 8:

- Navigasi ke Administrasi → masuk tunggal → Pengguna dan Grup → Grup → Administrator

- Klik Edit untuk mengubah anggota

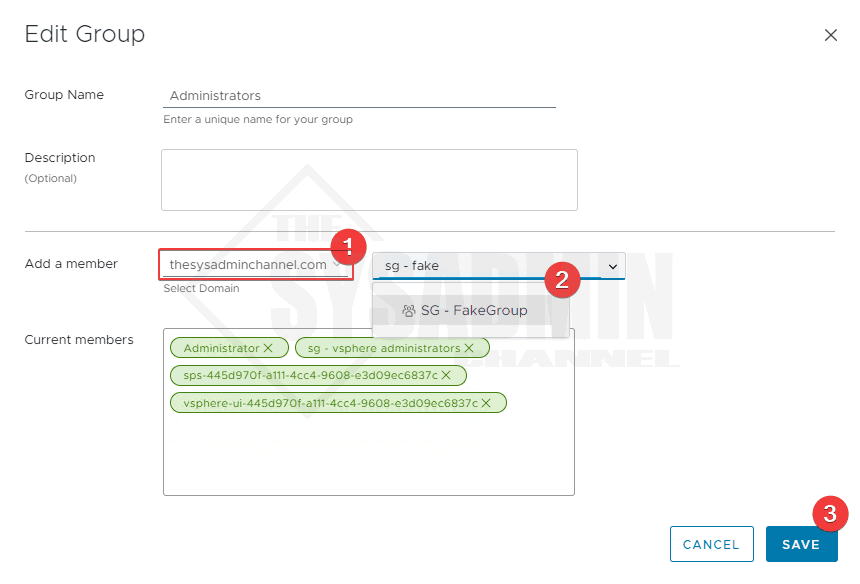

- Di samping Tambahkan anggota, klik menu tarik-turun untuk menambahkan domain Anda

- Cari grup yang disinkronkan dari penyediaan Azure AD

- Klik Simpan untuk menyimpan pengaturan

Kesimpulan

Nah, itu dia, panduan langkah demi langkah lengkap tentang cara menyiapkan Integrasi VMware vCenter SSO dengan Azure AD. Metode ini sangat membantu karena memungkinkan Anda memiliki vCenter dalam cakupan kebijakan akses bersyarat dan metode MFA yang tahan terhadap phishing seperti Windows Hello for Business dan kunci keamanan Fido 2.